1.原文連結:https://www.ithome.com.tw/news/158928

2.原文標題:中國駭客在臺灣論壇散布假「Whoscall」破解版,暗藏間諜軟體,該討論串

已有10萬瀏覽次數

3.原文來源(媒體/作者):iThome/羅正漢| 2023-09-23發表

4.原文內容:中國駭客組織EvilBamboo鎖定臺灣安卓用戶下手,假借提供破解版Whoscall

名義,在Android台灣中文網(Apk.tw)的論壇散布間諜軟體。由於該討論串已有10萬次

瀏覽,可能已有許多人受害而不自知

https://i.imgur.com/R4FpwdP.jpg

資安業者Volexity在9月22日揭露中國駭客組織EvilBamboo(或稱Evil Eye)鎖定行動

裝置的多起攻擊行動,特別的是,當中特別提到一起鎖定臺灣民眾的攻擊事件,手法

是聲稱分享「Whoscall来電辨識」破解版,並在臺灣的論壇上散布安卓間諜軟體

BadBazaar,受到國內資安界的關注。

根據Volexity研究人員的說明,這些中國駭客從2023年1月17日開始,就在Android

台灣中文網(Apk.tw)的論壇上,持續假藉提供Whoscall新破解版的名義,在貼文

底部提供QR Code的下載連結,引誘國人下載他們提供的惡意APK安裝檔(其載點則是

他們濫用了Google Drive、Dropbox的雲端硬碟服務),讓用戶將檔案下載到手機上安裝

。而且每次發布新版本APK時,連結也會更新。也就是說,藉由這樣的方式,將Android

間諜軟體BADBAZAAR散布到上當的我國民眾的手機上。

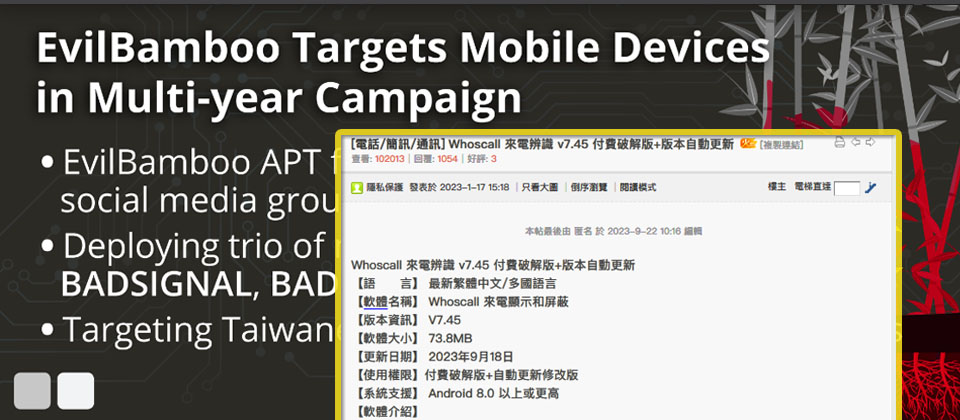

值得關注的是,我們從研究人員張貼的圖片可看出,其標題為【電話/簡訊/通訊]

Whoscall来電辨識v7.43付破解版+版本自動更新】,該篇討論串的內容已有

9.4萬次的瀏覽量,並有900多個回覆。今日(9月23日) 我們查看該篇文章,標題

已變更為7.45版,瀏覽次數已破10.2萬。

https://i.imgur.com/86I2b2Y.png

這樣的針對性攻擊,顯然是針對臺灣民眾而來,並且利用國人想要防詐騙安裝Whoscall

,卻貪小便宜不想付費或不想受廣告干擾的心理。

另外,根據使用者的回應,此包含惡意的APK應該具備Whoscall的各項功能,而有可能

讓使用者掉以輕心,沒有察覺手機已被植入惡意軟體。

Volexity指出,EvilBamboo是一個受中國政府支持的駭客組織,他們已追蹤這個駭客組織

長達五年,主要鎖定西藏、維吾爾與臺灣的個人與組織,而這3者也就是中國共產黨

(CCP)經常威脅的目標。

關於這次針對我國民眾的這隻安卓間諜軟體BadBazaar,Volexity說明,最早是資安業者

Lookout在2022年發現,當時該惡意軟體鎖定的是維吾爾人。

這次Volexity研究相關樣本時,發現與Lookout之前的揭露沒有太多差異。其功能包含:

可獲取簡訊、通話紀錄、設備資訊(IMEI、IMSI、時區、Wi-Fi詳細之廖)、拍照、

聯絡人清單、已安裝的App、設備上儲存的文件與圖片,以及設備的位置。

不過,研究人員在最新版本發現EvilBamboo的新變種,具有允許EvilBamboo自動更新

應用程式的附加功能,因為程式中多了judgeUpdateOrNot的函式。

https://i.imgur.com/SQ6lfND.jpg

總體而言,Volexity這次揭露了EvilBamboo利用多種管道散布行動惡意程式。不只是有

上述針對臺灣、利用論壇散布的方式,也有利用假網站與社交平臺,以及利用基於

Telegram的方式。

此外,EvilBamboo至少使用3種不同的Android間諜軟體家族,包括:BADBAZAAR、

BADSIGNAL和BADSOLAR,這些惡意程式均被插入到合法程式作為後門。

其中BADBAZAAR被用於攻擊的目標,包括西藏、維吾爾人,以及我國臺灣民眾,

BADSIGNAL被用於攻擊西藏人士,BADSOLAR被用於攻擊維吾爾人士。

最後,Volexity提醒,EvilBamboo駭客組織散布這些行動惡意程式,都是利用用戶自己

去安裝後門應用程式,突顯安裝App應從可信來源的重要性。還有一些假冒網站

是專為特定族群量身打造的情況,也必須要注意。

而且,攻擊者引誘民眾安裝這些間諜程式成功之後,使得駭客得以收集大量有關個人

的高度敏感資訊,這可能使受害民眾及其親近之人處於危險之中。

【補充更新】對此事件,推出Whoscall的Gogolook於晚間8時40分點表示,有鑒於國外

資安廠商Volexity發布調查報告指出,海外駭客透過非法APK形式在論壇內上架

盜版APP軟體,不慎下載後恐造成個人資料外洩的風險。隨著Whoscall成為民眾必載

的防詐APP,Whoscall呼籲民眾若有安裝需求,請務必前往Google Play

或APP Store下載,至少在這兩個平臺的資安審核下,幫助使用者可以獲得最基本

的保障與風險過濾。同時,Whoscall團隊今(23)日早上已向警政署刑事局報案

並進入調查階段,有關單位將會封鎖相關高風險網域,保護民眾安全。

5.心得/評論:使用者應尊重智慧財產權,透過正當管道購入或使用正版APP。

記得不久前就有透過簡訊提供連結下載假的 遠通電收ETC APP之APK檔。

建議有任何想使用之APP,應直接點選Google Play(Play商店)或APP Store進去搜尋

然後下載,不要透過任何連結跳轉或是下載。

--