存在近十年的Linux Sudo漏洞,可讓任何本機使用者取得執行根權限

文/林妍溱 | 2021-01-27發表

安全廠商Qualys研究人員發現類Unix作業系統常用的Sudo程式,存在一個權限升級漏洞,

在預設Sudo組態情況下,任何人都能取得主機上的根執行權限。

Sudo是一種工具程式,用於各種類Unix作業系統,包括BSD、Mac OS X以及GNU/Linux,允

許一般使用者以另一人的根權限來執行程式。

Qualys研究人員發現的漏洞屬於Sudo的堆積(heap-based)緩衝溢位漏洞,編號

CVE-2021-3156。它在本機用戶傳送sudoedit -s及以單反斜線(\)結尾的指令行參數開

採,任何本機使用者(包括一般使用者和系統使用者、sudoer或非sudoer)在未經驗證(

即無需知道密碼)都能輕易完成。成功開採可造成權限擴張,無權限的本機用戶因此取得

主機根權限,可能危及資料隱私或導致系統被變更或無法使用。這項漏洞CVSS 3.1風險評

分達7.0,屬中高度風險。

這項漏洞從2011年7月就存在,等於公開將近10年,這個漏洞影響所有從1.8.2到1.8.31p2

的舊版本,及從1.9.0到1.9.5p1的穩定版本。

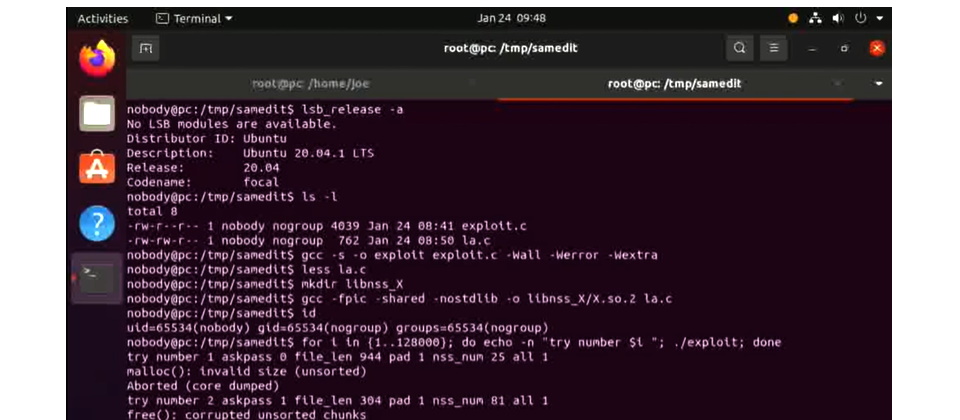

Qualys研究人員發展了數個概念驗證攻擊程式,並且成功在Ubuntu 20.04 (Sudo 1.8.31)

、Debian 10 (Sudo 1.8.27)和Fedora 33 (Sudo 1.9.2)上,取得完整根權限。而其他

Linux版本和作業系統,可能也同樣曝險。

安全公司於今年1月中發現後,通報Sudo的開發維護單位。Sudo已在本周完成修補。

Red Hat、SUSE、Ubuntu和Debian也分別發布安全公告,呼籲用戶儘速升級到最新版本的

Sudo套件。根據Red Hat公告,這項漏洞除了影響Red Hat Enterprise Linux 5-8版外,

也影響Red Hat OpenShift Container Platform 4.x版。

https://www.ithome.com.tw/news/142469sudo rm -rf

sudo dd if=/dev/zero of=/dev/sda2

--

作者 KotoriCute (Lovelive!) 看板 PC_Shopping 標題 [情報] Skylake-X備貨捉急:居然不能如數交付 時間 Wed Jul 19 00:23:39 2017 c52chungyuny: Intel跟AMD差別就在於利潤好幾萬還供不應求vs. 利潤07/19 00:32

→ c52chungyuny: 微薄供不應求 07/19 00:32

a000000000 : c52.exe是崩不應求07/19 00:35

--

GoGoJoe1樓這幾天被主官追殺這個漏洞,我說我沒開帳號給閒雜人 02/10 21:07

→ GoGoJoe2樓等,他說大家都沒開帳號啊(意思是說別人有補所以 02/10 21:07

→ GoGoJoe3樓我也要補),補被我回了一句被害妄想症,現在patch 02/10 21:07

→ GoGoJoe4樓是大拜拜嗎?你拜所以我要跟著拜? 02/10 21:07

→ KousakaReina5樓呃不是很懂,這種能取得root的漏洞為啥不補?好奇 02/10 21:15

→ s92091222226樓也太 lag…… 02/10 21:15

→ s92091222227樓有洞不補是什麼心態? 02/10 21:16

aa14778888樓可能是因為 必須要先是這台電腦上本來 02/10 21:24

→ aa14778889樓其中一位使用者才有權限開採這個漏洞 02/10 21:24

dylan9030210樓要先連的到才能拿權限啊 02/10 21:32

jeff4010811樓漏洞又不是說補就補,很多系統沒有分root或是離線 02/10 21:33

→ jeff4010812樓的 02/10 21:33

a191997913樓畢竟是本機使用者才能用 不補是還好 但是話又說回 02/10 21:34

→ a191997914樓來 也沒什麼理由不補吧? 02/10 21:34

→ jeff4010815樓或是帳密根本一樣,補了也是做做樣子 02/10 21:34

shinobilin16樓公司都用root帳號 02/10 21:36

Richun17樓學校伺服器沒補的話會被趕不完作業的人翻掉嗎? 02/10 21:40

Bencrie18樓系統是 LFS 做出來的嗎 上個 patch 很麻煩 02/10 21:52

jiaxie19樓阿湯哥要在終端機前才能COPY檔案 02/10 22:36

GoGoJoe20樓補不補都一樣幹麻補 02/10 22:49

GoGoJoe21樓有辦法哪個主管來破啊,這洞跟本無法利用啊。 02/10 22:52

→ nkfcc22樓下載 tarball解壓,compile完再安裝,幾分鐘搞定。 02/10 23:00

→ nkfcc23樓有必要和上面吵這個? 02/10 23:00

→ nkfcc24樓有套件可以更新的還更快不是嗎?難得這麼大洞可以補 02/10 23:03

→ nkfcc25樓超開心的.. 02/10 23:03

GoGoJoe26樓光下載就被擋了,資安鎖很嚴,patch過程才沒這麼簡 02/10 23:03

→ GoGoJoe27樓單。 02/10 23:03

Arbin28樓簡單來說 就是你又沒多給我錢 02/11 10:13

→ Arbin29樓我幹嘛浪費時間補這個利用效率很低的洞? 02/11 10:13

→ Arbin30樓雖然我是覺得只要有任何機會拿到遠端權限 02/11 10:13